こんにちは。エヌアイシー・パートナーズ 村上です。

2022年度は新しい試みとして、

・理解しているつもりだけど説明はできない

・時間があれば調べたいと思っていた

・当たり前な知識かもしれなくて質問しにくい

という内容を取り上げた「早わかりシリーズ」を掲載していきます。

今回は、IBM Power のメインOS、AIX と IBM i のライセンス情報をご紹介します。

AIX とIBM i は、片方のライセンス情報しか知らないという方も意外と多いので、ぜひこの機会に比較しながら読んでみてくださいね。

セクション

1) 永続ライセンスのおさらい

2) マンスリーとサブスクリプションをご存じですか?

3) ライフサイクルとバージョンのポイント

1) 永続ライセンスのおさらい

AIX とIBM i のスタンダードなライセンス「永続ライセンス」。

有効期限のない永続ライセンスは、SWMA (SoftWare MAintenance) と合わせて所有します。

| 永続ライセンス | OSを利用できる権利。1年目に購入。 |

| SWMA | 「サブスクリプション(最新バージョンへのアップグレード)」と「テクニカルサポート(対象製品に対するQAサポート)」の権利。 1年~5年で選択し、継続するためには都度オーダーが必要。 |

更改などで新ハードウェアへ移行する場合、

| AIX | 永続ライセンスはIBM Power本体に紐づくので、新ハードウェアになるタイミングで永続ライセンスが買い直しになります |

| IBM i | 既存機のライセンスを新ハードウェア移管することが可能です(移行先の機械レベルが高くなる場合は追加料金が発生) |

IBM i には、移行中ライセンスとして安価なITL(IBM Temporary License)が提供されたり、DR機専用のライセンスがあったりもします。

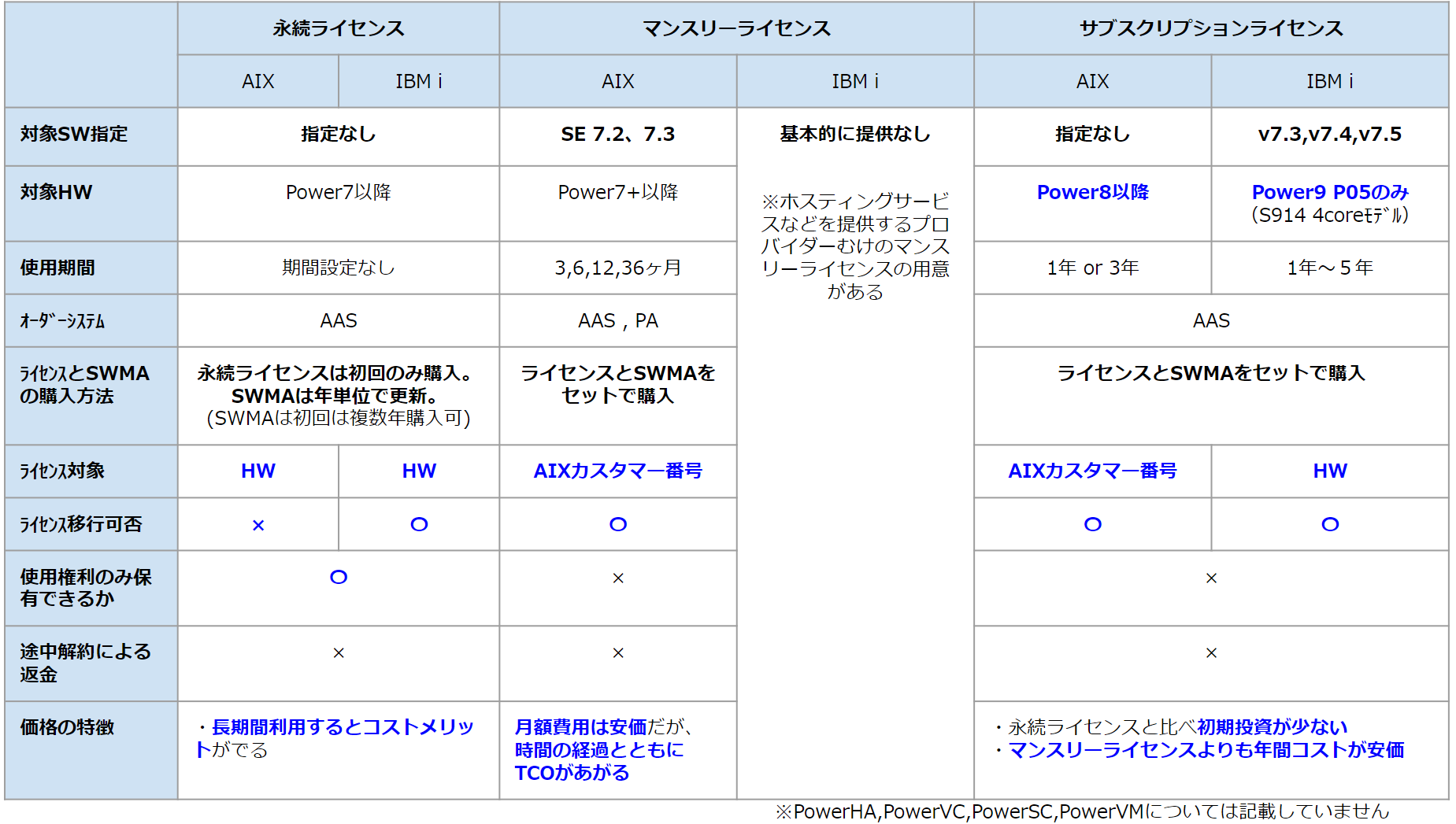

2) マンスリーとサブスクリプションをご存じですか?

さて、このセクションが今回のブログの本題です。

2022年6月現在、AIX とIBM i には「永続」「マンスリー」「サブスクリプション」と3種類のライセンスがあります。

以下は利用ケースのイメージです。

| 利用ケース | |

| 永続ライセンス | ・長期間利用 |

| マンスリーラインセンス | ・移行時の短期利用 ・スパイク(最低限の環境をさっと作って概ねの方向性を確認する) |

| サブスクリプションライセンス | ・初期投資を抑えたい場合に利用 ・HWに依存せず臨機応変に利用(中長期間でAIXの場合) |

サブスクリプションライセンスは、AIX は2021年、IBM i は2022年に提供が開始されました。

(表が見えにくいのでクリックして拡大してご覧ください)

サブスクリプションライセンスは、今後拡張が予定されています。

利用ケースにあったライセンスを選択できるようになってきたので、臨機応変な検討ができるようになりますね。

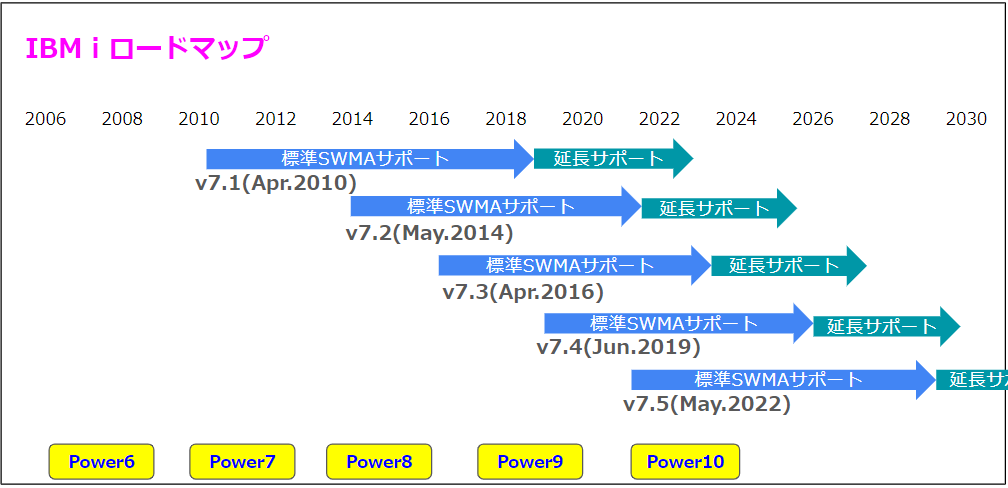

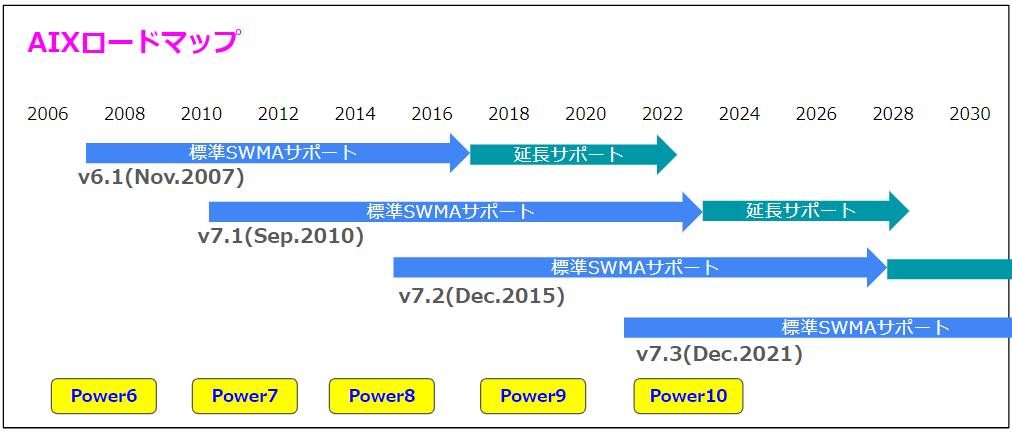

3) ライフサイクルとバージョンのポイント

2022年6月時点で、IBMは「AIX も IBM i も将来の投資を継続する」という発表をしています。

IBM Power ユーザとしては一安心です。

どちらのOSも、サポートライフサイクルは10年間となります。

下記にバージョンのポイントを纏めてみました。

<AIX >

| 購入できるバージョン | v7.2 , v7.3 |

| 標準サポートがあるバージョン | v7.1, v7.2, v7.3 |

| どうやってもサポートが終わっているバージョン | v5.3 |

| 実はまだ有償延長サポートがあるバージョン | v6.1 |

| TLが出るタイミング(※) | 1回/年、成熟してくると1回/2年 |

| サポートライフサイクル(10年) | 標準(最短6年)+延長保守(3~5年) |

<IBM i >

| 購入できるバージョン | v7.3 , v7.4, v7.5 |

| 標準サポートがあるバージョン | v7.3, v7.4, v7.5 |

| どうやってもサポートが終わっているバージョン | v6.1 |

| 実はまだ有償延長サポートがあるバージョン | v7.1, v7.2 |

| TRが出るタイミング(※) | 2回/年(最新バージョンと1世代前のバージョンに対して) |

| サポートライフサイクル(10年) | 標準(7年)+延長保守(3年) |

<※TLとTRの補足>

TL:テクノロジー・レベル。AIXにおける問題の修正、新しいハードウェアのサポート、ソフトウェアの機能拡張が含まれたプログラム。

TR:テクノロジー・リフレッシュ。IBM i におけるオファリング、サービス、およびハードウェアの機能拡張を提供するプログラム。

かなり前のバージョンも、延長保守のサポートがあるため更改時も安心です。

ただ、延長保守サポートは、部品不足による急な保守終了や、新規の問い合わせに対応いただけない、という面があるので要注意です。

また、延長保守サポートには細かい前提が設けられており前提にも随時変更が入りますので、ご利用を検討される際はお問い合わせください。

さいごに

つい先日(2022年6月)、IBM i の複数のソフトウェアラインセンスが無償化される発表(IBM PartnerWorld)がありました。

IBM i では更改の検討が始まると、実際に利用している有償ソフトウェアの見直しが入ったりして、見積もりに時間がかかることがありますよね。

有償ライセンスが減ったことで、見積もりが少しでも簡単になり助かります。

クラウドシフトが進む中で、ライセンス体系、課金、監査方法が複雑化しています。

弊社には毎日のようにパートナー様からライセンス関連の相談やお問い合わせが来ています。

OSのみではなく、あらゆるソフトウェアのライセンス情報収集に日々奮闘(?)しているSEが多数おりますので、お困りの際はお気軽にご連絡ください!

※ 本ブログの情報は時間経過とともに変更が入る可能性があります。

お問い合わせ

この記事に関するご質問は下記までご連絡ください。

エヌアイシー・パートナーズ株式会社

E-Mail:voice_partners@niandc.co.jp