IBM Storage Assurance Perpetual という契約方法をご存じでしょうか。

これは日本アイ・ビー・エム(以下 IBM)が2024年4月23日に発表した、ストレージの長期利用に向けた新しいオファリングです。

これにより、ストレージ市場で人気のある先行ケースを精査した上でお客様にとってさらにメリットのある提案を完成させました。

“Perpetual” とは “永続的な” という意味で、新機能を享受し続けながらストレージの更改の手間を省き、永続的にお使いいただけるというものです。

本記事では、IBM Storage Assurance Perpetual の概要と、この契約を適用することでストレージ調達の世界観がどのように一変するかをご紹介します。

| 目次 |

|---|

ストレージ更改 ~自動化と効率化で手間いらずの新時代へ~

ストレージはハードウェアとして物理的な形を持ちます。そのため、ソフトウェアとは異なり経年変化に対する耐久性には限界があります。

最新のアプリケーションが求める要件に応えられなくなる、搭載データ容量の上限が来る、といった問題はいずれ必ず訪れます。

それらに目をつむって長く使い続けるということもできなくはありませんが、延長保守契約を結ぶとなると、その料金は割高になりがちです。

基本的にストレージに潤沢な予算をかけられるという企業はそれほど多くないため、非常に悩ましい選択です。

ストレージベンダーでは、このような経年変化を考えストレージに対してライフサイクルの考え方を適用し、発売から時間の経った機種は EOS(End Of Support)とし、新しい機種への移行を促します。

新しい機種は通常性能が向上しており、その恩恵を享受できる点では嬉しいことです。

しかし、企業の情報システム部門にとってはこの EOS を念頭に置いてストレージを定期的に更改するという業務が発生します。

すなわち、更改時期から逆算してストレージの市場調査を開始し、比較検討して選定、予算承認を取得、調達し、移行するという一連のプロセスを進めなければなりません。

これらのプロセスには相応の時間と負荷がかかるため、極めて計画的に動く必要があります。

経営と IT が不可分となり DX(デジタルトランスフォーメーション)に注力する中、情報システム部門には課題が山積しています。

重要なシステムコンポーネントであるとはいえ、ストレージの更改業務に時間や労力を割きたくないというのが本音ではないでしょうか。

IBM Storage Assurance Perpetualがペインポイントを解決します

まさにこうした課題を解決するために生まれたのが、IBM Storage Assurance Perpetual です。

これは、ストレージをクラウドサービスのような低額サブスクリプション形式で提供するプランです。

契約期間は4年または8年から選ぶことができ、適用対象ストレージは IBM Storage FlashSystem のモデル “5300” “7300” “9500” です。

このプランには、ハイブリッドクラウドや自動化に対応する FlashSystem共通のソフトウェア基盤である「IBM Storage Virtualize」、システム全体をモニタリング、分析し AIアシスタント機能を提供するクラウドサービス「IBM Storage Insights」も含まれています。

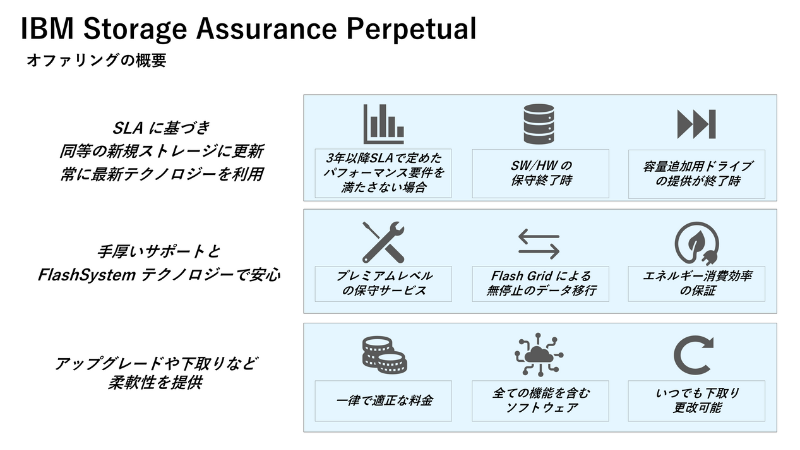

IBM が提供するこのサービスの最も大きな特長は、IOPS(Input/Output Operations per Second)などを基準に SLA(Service Level Agreement)で一定の値を設定し、この値を満たさなくなった場合に同等の新規ストレージをフルシステムで提供するということです。

たとえば、3年目以降にパフォーマンス要件を満たさなくなった場合には、それより高いパフォーマンスを発揮する同等構成のストレージに入れ替えます。

これはエネルギー消費効率に関しても同様で、当初に SLA で提示した消費効率を下回った場合は入れ替えの対象です。

IBM Storage Insights でストレージの稼働状況を常にモニタリングしているため、こうしたことも可能になります。

また、仕様上の制限によりソフトウェアやハードウェアのアップグレードができなくなった、ハードウェアの保守終了や EOS が発生した、といった場合にも、新しい世代の同等ストレージに交換することができます。

あるいは、当初は少ないドライブ本数で使い始め途中で容量追加を行いたくなったけれども、もう同じドライブは EOS になってしまった、という場合も、同等構成の新しいストレージが提供されます。

IBM Storage FlashSystem では、ドライブ上で AI によるランサムウェア検知と効率的な IOデータ処理ができるようになりましたが、これらの機能がアップグレードされた場合もドライブ交換でキャッチアップ可能です。

保守サービスも、IBM Expert Care の3種類のサービスレベルの中で最も高いプレミアムレベルの保守サービスが適用されます。

これまでストレージ更改では必ずデータ移行が発生しそのときにシステム停止が発生することも面倒な課題の一つでしたが、無停止でのデータ移行が可能になります。

これは、まもなく「IBM Storage Virtualize」に無停止データ移行のためのソフトウェア「Flash Grid」が追加搭載されるためで、外部の助けに頼らず簡単にデータ移行を実施できます。

ストレージ利用では、エントリーレベルで使い始めたけれども業容拡大によりもっと高いパフォーマンスを発揮できる機種が欲しくなった、という場合も多々あります。

そうしたケースでは、現在のストレージを下取りに出して上位のモデルと入れ替えていただくことも可能です。

「交換対象はフルシステム」それが最大の差別化ポイント

ストレージのサブスクリプションプランは、市場で高い人気を誇っています。

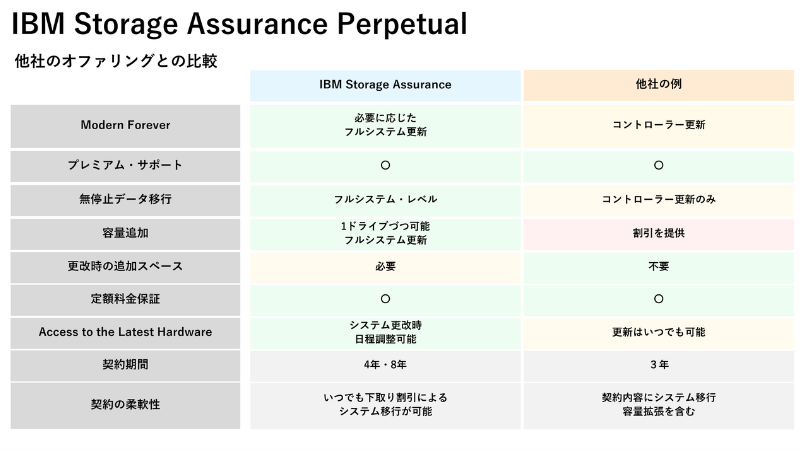

その中でも IBM Storage Assurance Perpetual の差別化ポイントは、先述したように交換の対象がフルシステムであるという点です。

では、なぜフルシステム交換を選んだのでしょうか。

一般的には定期的にコントローラーを交換するというオファリングが多いですが、IBM のシステムモニタリングによると、コントローラーのリソースを完全に使い切るケースは稀であり、コントローラーを交換してもお客様にそれほどメリットはないことが判明したそうです。

それよりもハードウェア全体を入れ替えて最新の機能や新たな価値を享受できる方がお客様にとってより大きなメリットがある、と IBM は判断しました。

適用ステップはいたって簡単

それでは、IBM Storage Assurance Perpetual はどのように購入できるのでしょうか。

IBM の提供する eConfig を使用すると簡単に購入することができます。

IBM Storage FlashSystem を構成対象にした際に表示される Expert Care の画面でこの契約プランを選択することが可能です。

ここで契約期間を4年または8年から選び、一括請求、年額請求、四半期請求、月額請求のいずれかを選択できます。

いくつか注意事項があります。

パフォーマンス要件

ベースとなるストレージのパフォーマンス要件は、eConfig で設定する前に十分に検討した上でモデルをお選びください。IBM Storage Assurance Perpetual で提示する SLA は選択したモデルの性能を前提に算出されたもので、この点についてご了承いただく形になります。

適用対象

すでにご購入いただいた IBM Storage FlashSystem に対して途中から IBM Storage Assurance Perpetual を適用することはできません。

解約条件

IBM Storage Assurance Perpetual を契約期間途中で解約される場合、残額を一括精算する必要があります。

IBM Storage Assurance Perpetual適用でストレージ更改から完全解放

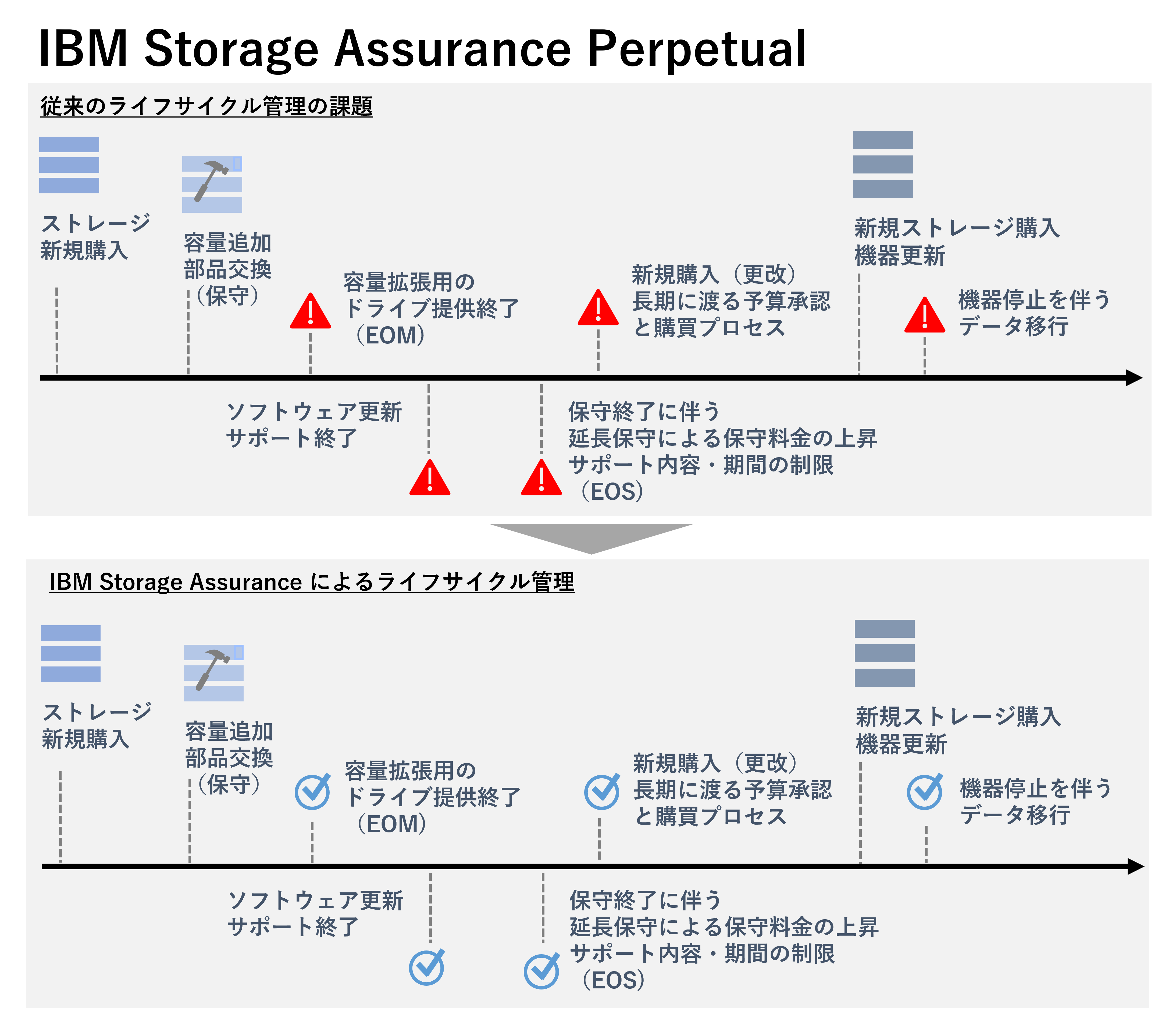

図3は、IBM Storage Assurance Perpetual を適用する前後のストレージライフサイクル管理の違いを示したものです。

従来の定期的なストレージ更改では、以下のような多くのペインポイントがありました。

- ソフトウェア更新サポートや容量拡張用ドライブの提供が終了する

- 更改に向けて長期的なプロセスを踏む必要がある

- 機器を停止してデータ移行を行わなければならない

しかし優れたサブスクリプションプランを選択すれば、ソフトウェア更新サポートが終了しても、容量拡張提供が不可になっても、新規ストレージが提供され、新規購入にともなう予算承認と購買プロセスが不要になります。

また、無停止でのデータ移行も可能になります。

つまり、ストレージ調達という業務から永続的に解放される世界が目前に広がり、リセラー企業様にとってもお客様と長期的に良好な関係を築くことが可能になります。

エヌアイシー・パートナーズでは、IBM Storage Assurance Perpetual の適用を前提とした IBM Storage FlashSystem選定アドバイスや構成作成のサポートを行っています。

また、多様な取り扱い製品をそろえているため、このストレージと一緒に運用するシステム全体の提案の支援も可能です。

お客様の課題を解決するための方法を、リセラーの皆さまとともにお客様の立場で考えます。

ぜひお気軽にご相談ください。

お問い合わせ

この記事に関するお問い合せは以下のボタンよりお願いいたします。