クラウド活用が進む中、システムはますますダイナミックな環境になり、従来型の境界防御だけではセキュリティを守ることができなくなってきています。実際、多くのクラウド先行企業でユーザーIDやパスワード、APIトークン、証明書、シークレットキーなどの「シークレット」の漏洩による不正アクセスが発生しています。

本コラムでは、マルチクラウド時代のセキュリティにおけるシークレット情報を適切に管理することの重要性に加え、自動化された管理手段によりシークレット情報管理を強化する「IBM Vault」を紹介します。

| 目次 |

|---|

クラウド・マルチクラウド環境の拡大で新たな課題を抱えるセキュリティ対策

デジタルトランスフォーメーション(DX)の進展に伴い、企業は業務システムや開発基盤のクラウド化を急速に進めています。しかし、その一方で、増加する認証情報の管理が追いついていない企業も多く、セキュリティ対策が不十分なまま運用を続けているのが実情です。その結果、予期しない場所で情報漏洩のリスクが高まっています。

マルチクラウド環境のセキュリティ対策では、管理の複雑化により一貫したポリシーの適用が困難となり、可視性の欠如やスキル不足、構成ミスなどが課題となります。また、各クラウドプロバイダーでセキュリティ基準や管理方法が異なるため、一元的な管理や監視が難しくなり、ヒューマンエラーによるリスクも増加します。こうした状況では、企業の信用やビジネスの継続に影響する深刻なインシデントへと発展しかねません。

具体的には、次のようなIT環境の変化が、これらのセキュリティリスクを増大させる要因となっています。

増加するクラウドサービス

SaaS、PaaS、IaaSなど多様なクラウドサービスの社内外での利用が急増しており、管理すべき認証情報(IDやパスワード、APIキーなど)も急増しています。複数のクラウド間では、クラウドベンダーごとにセキュリティ基準が異なることや、環境ごとに個別の管理が必要となり、これらを統合管理するシステムが整っていない企業も少なくありません。また、オンプレミスのシステムとクラウドサービスが混在するハイブリッド環境では、ID管理と認証の連携がより複雑になっており、これらを統合する管理の体制整備が課題となっています。

高度なセキュリティリスクと内部脅威の増加

サイバー攻撃や内部関係者によるデータ漏洩が増加している中、認証情報の管理が不適切であれば、容易に攻撃を受け情報が搾取されてしまいます。そのため、認証情報の定期的なローテーションや漏洩リスクに迅速に対応できる体制の整備は喫緊の課題となっています。また、ゼロトラストセキュリティモデルが推進される中で、動的かつ最小限のアクセス制御を実現することも、より求められています。

複雑なアクセス権管理と運用負担

異なるアプリケーションや役割ごとに細かくアクセス制御を設定する必要があります。そのため、設定作業が煩雑になり、運用負担が増加するだけでなく、人為的なミスが起こりやすくなります。加えて、手作業によるパスワード管理は効果が限定的であり、結果として運用コストの増加を招いてしまいます。

マルチクラウド環境のセキュリティの要、「シークレット管理」とは

従来、企業が取り組んできたセキュリテイ対策は、ネットワーク上またはコンピュータにおいてサイバー攻撃を発見し、撃退するものでした。しかし、マルチクラウド環境のセキュリティは、ユーザー企業がコントロールしきれないクラウド上にシステムが構築されるため、従来の方法でのセキュリティ対策は困難といえます。このような環境下で企業が行うことができる最も有効なセキュリティ対策は、利用者の認証および認可情報を確実に保護する「シークレット管理」を強化することです。

シークレットとは、クラウド環境において、システムを利用するために必要な情報を指します。具体的には、データベースへのアクセスに必要な認証情報や、Microsoft 365やSalesforceといったSaaSを利用するためのユーザーIDとパスワード、APIを利用するためのAPIトークン、パブリッククラウド(AWS、Azure、GCPなど)を利用するためのアクセスキーやシークレットアクセスキー、サービスアカウント情報などが含まれます。

シークレット管理とは、これらの機密情報が漏洩しないように取得・保管・利用を安全に管理し、不正アクセスを防ぐためのプロセスです。具体的には、最小限の権限付与やパスワードの定期的な変更、シークレットをコードに直接記述しないこと、専用のツール(例:IBM Vault)に集約して保管・管理すること、アクセス制御・権限管理を行い、必要な関係者のみがアクセスできるように制御を行うことなどが含まれます。また、そこにはシークレットの作成から定期的な更新、監視、そして不要になった際の廃棄まで、シークレットのライフサイクル全体にわたる「ライフサイクル管理」も含まれます。

適切にシークレット情報を管理することで、クラウド環境を含めたIT資産における情報漏洩のリスクを最小限に抑え、セキュリティを維持することが可能になります。

自動化された管理手段でシークレット情報のセキュリティを強化する「IBM Vault」

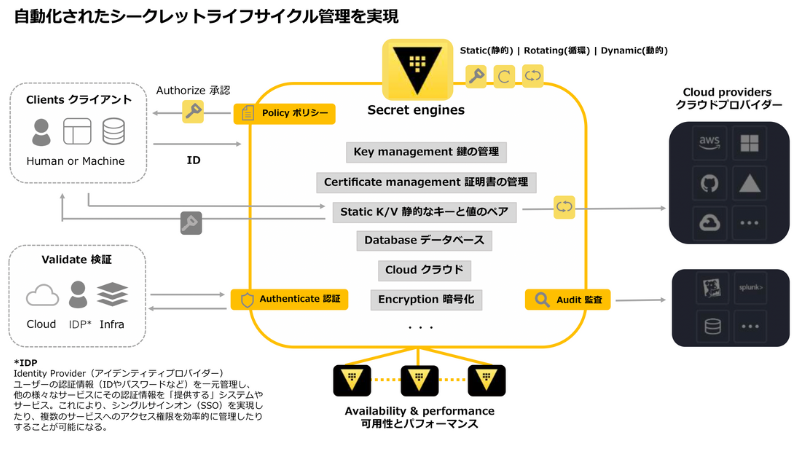

機密データへのアクセスを管理および保護するために使用されるIDベースのシークレットおよび暗号化管理システムとして、マルチクラウド時代に適した厳密で効率的かつ具体的なセキュリティ対策を実現し、シークレット情報保護の問題を解決するのが、シークレット管理ソリューション「IBM Vault(ヴォルト)」です。

Vaultは、企業の機密データへのアクセスを管理・保護するために使用されるIDベースのシークレットおよび暗号化管理など、セキュリティ対策作業を一元管理および自動化することで、シークレット情報の利用制限を強化します。

具体的には、認証されたユーザーごとに、権限を与えられたシークレット情報(パスワード、証明書など)にアクセスすることが可能で、一定のポリシーを設定することで使いまわしや漏洩のリスクを最小化できます。

したがって、Vaultを利用することで以下のことが実現できます。

- パスワード、APIキー、証明書など機密情報の一元管理

- これらのライフサイクル(生成、更新、失効)の自動化

これらを実現するための主な機能には、Vault Agentを利用した「自動認証」や「シークレットの動的生成」、「自動ローテーション」、「PKI機能を使った証明書のライフサイクル管理」、またはAzure Key Vaultのようなサービスでの「自動ローテーション機能」などがあります。

また、Vaultは、SSL/TLS証明書の取得と更新のプロセスを自動化するための標準的な通信プロトコルであるACMEプロトコルのサポートを通じて、シークレット情報をすべて暗号化してセキュリティを強化しています。さらに、CI/CD環境やゼロトラスト環境でのシークレット管理を効率化し、利用者であるシステム管理者と開発者の利便性を高める工夫もされています。

そのため、Vaultは、APIドリブンな安全で高品質な暗号化とキーのライフサイクル管理の観点で、マルチクラウド環境に最適なシークレット管理ソリューションだといえます

IBM Vaultの主な3つの特長

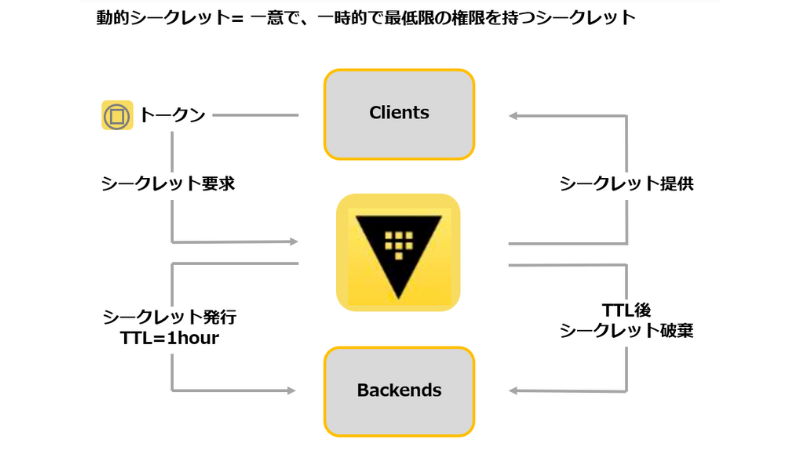

クレデンシャルをオンデマンドで自動生成するシークレットの動的管理

「シークレット情報の動的管理」は、Vaultにおいて最も重要な機能です。

この機能は、データベースやクラウドサービスなどへのリソースの一時的なアクセス権限を持つクレデンシャルを、オンデマンドで自動生成するものです。生成されたシークレットには有効期限があり、不要になった時点で自動的に失効し、情報漏洩のリスクを軽減します。

これにより、複数のシステムで一時的にクラウドリソースにアクセスできるIDの発行とその利用が終了した際の廃棄を自動化でき、シークレット管理を意識せずに異なるクラウドプラットフォーム間での認証方式を統一したシームレスなシークレット管理が可能になります。その結果、証明書の発行・管理、インシデントレスポンスの迅速化、RBAC(ロールベースアクセス制御)、自動化された秘密管理運用を実現し、シークレット管理を厳密にするだけでなく、ユーザビリティも向上させます。

また、IDやパスワードを自動生成する際に「ACL(アクセス・コントロール・リスト)」を定義することで、運用担当者と開発者が参照可能なシークレット情報を区分管理することが可能です。さらに、監査可能なアクセスロギング機能を活用した「シークレットへのアクセスの監査」を実行することで、シークレットへのアクセス履歴を記録し、セキュリティガバナンスを強化します。

多彩なプラットフォームのさまざまなシークレットを「一元管理」

Vaultは、多彩なプラットフォームおよび多様な動作環境における様々なシークレットを「一元管理」します。

Vaultが一元的に管理できるシークレットには、

- パブリッククラウドのアクセスキー

- データベースのアクセスキー

- APIキー

- SSHキー

- PKI証明書

などがあります。

「連邦情報処理規格FIPS 140-2」に準拠

Vault Enterprise0.9以降では、米国国立標準技術研究所(NIST)の暗号化モジュールのセキュリティ要件規格「連邦情報処理規格FIPS 140-2」に準拠しています。

FIPS 140-2は、米国政府が定めた暗号モジュールのセキュリティ要件に関する標準規格で、米国国立標準技術研究所(NIST)とカナダサイバーセキュリティセンター(CCCS)が共同で運営する、暗号モジュール検証プログラム(CMVP)によって、暗号化された情報が、意図しないアクセスから保護されていることを検証されます。 VaultがFIPS 140-2に準拠していることは、Vaultが使用する暗号モジュール(暗号化アルゴリズムやキー管理など)が、米国政府が定めた厳格なセキュリティ基準を満たした強固な仕組みを備えていることを意味します。

Vaultによる課題の解決ケース

Vaultは、次のようなシークレット管理のお悩みを解決します。

パブリッククラウドのアクセスキーを共有している

複数のユーザーがパブリッククラウドのアクセスキーを共有する場合、多くの権限を付与しておかなければなりません。そのため、アクセスキーが漏洩した際には影響範囲が広がり、誰が、いつ、どこにアクセスしたかを確認できなくなるなど、セキュリティリスクが高まります。

Vaultを活用することで、管理者に代わり、ユーザーごとに自動でアクセスキーを発行すると同時に、誰が、いつ、どこにアクセスしたかを把握することが可能になります。万が一アクセスキーが漏洩した場合でも、即座にアクセスキーを廃止することで、漏洩による影響範囲を最小限に抑えることができます。

また、ユーザーごとのアクセスキーを自動的に作成する際、その権限をポリシーとして定義することが可能なため、運用管理業務の削減が図れることに加えて、人為的なミスを防げるなど、シークレット管理をより安全に効率化することができます。

アクセス情報がソースコードにハードコーディングされている

プログラムのソースコードに、パスワード、APIキー、データベース接続情報などのアクセス情報が直接埋め込まれている場合、アクセス履歴や詳細を確認することができず、機密情報が漏洩するリスクが高まります。

また、誰でもアクセス可能な公開リポジトリにアクセスキーが含まれたソースコードが登録されていると、攻撃者にアクセスキーを奪取されることで、それを利用してクラウドインスタンス(物理サーバー上にソフトウェアとして構築された仮想的なサーバー)を大量に起動されてしまう可能性があります。さらに、流出したアクセスキーが不正利用され、クラウド事業者から高額請求がされるといった被害に繋がることも考えられます。

Vaultを活用することで、アクセスキーをVault経由で取得し、ソースコードに直接アクセスキーを埋め込むことがなくなります。これにより、アクセスキーが含まれないため、攻撃者がクラウドインスタンスを立ち上げることが防止され、被害を未然に防ぐことができます。

また、Vaultが監査ログを記録することで、過去のアクセス履歴を確認できるため、情報漏洩の早期解決や監査証跡管理を実行することが可能になります。

まとめ

Vaultの強みは、シークレット管理の可視化によってリスクを明確にし、不正なアクセスを制限することでセキュアな環境を実現できる点です。また、シークレットのライフサイクル管理といったセキュリティ対策作業を自動化することで、業務のスピードや効率、安全性を向上させ、価値の向上と業務効率化を両立できます。

さらにVaultは、TerraformやAnsibleと連携することで、インフラ構築やアプリケーション構成に必要な認証情報や証明書の管理を一元化し、アクセス制御を自動化することが可能になります。

エヌアイシー・パートナーズでは、IBMのソフトウェア(SW)とハードウェア(HW)の認定ディストリビューターとして、シークレット管理およびIBM Vaultの導入をご提案します。また、Vaultとの連携効果が高いTerraformやAnsible、Instana、Turbonomicなど、IBMの運用効率化ソリューションの導入を支援します。お客様への提案に際しては、各IBM製品の特徴や利点をわかりやすく説明し、お客様のニーズや要件に合わせた最適な提案を行うことで、パートナー様のビジネスをサポートいたします。

お問い合わせ

この記事に関するお問い合せは以下のボタンよりお願いいたします。

関連情報