IBM Cloud Pak for Applicationsの新規販売は終了いたしました。

今後のアプリケーションランタイムソリューションは、

こんにちわ。

てくさぽBLOGメンバーの佐野です。

今回はIBM Cloud Pakシリーズの1つである「Cloud Pak for Applications」の導入を弊社内で検証してみたので3回シリーズで検証で得られた知見をお伝えします。

第1回目の本記事では、概要編として検証の目的・背景や環境周りをご紹介いたします。

*連載の続きはこちら

【やってみた】IBM Cloud Pak for Applications導入してみた:OpenShift導入編(第2回)

【やってみた】IBM Cloud Pak for Applications 導入してみた:Cloud Pak for Applications 導入編(第3回)

Cloud Pak for Applicationsの導入検証をした

背景・目的

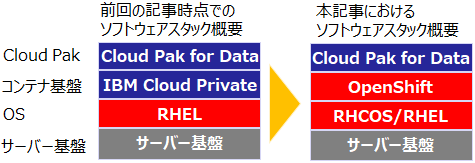

以前のブログでCloud Pak for Dataの導入について紹介をしました。

その際はIBMの製品であるIBM Cloud Privateをコンテナ基盤としたCloud Pak for Data 2.1の導入であったため、インストーラを実行するとIBM Cloud PrivateとCloud Pak for Dataの両方を導入できました。

その後、Cloud Pakシリーズを導入するための基盤としてOpenShift Container Platform(以下OpenShift)に一本化となり、OpenShiftを導入した上でCloud Pakシリーズを導入する方式となりました。

Cloud Pakシリーズを導入するためにOpenShiftが前提となるなら、OpenShiftのスキル習得しなくては!ということでOpenShiftの導入スキルを習得することを主な目的として導入の検証をしてみることにしました。

OpenShiftだけを導入したのではCloud Pak導入までの確認ができないため、手順や製品の中身を確認した上で一番導入が簡単にできそうなCloud Pak for Applicationsの導入もしてみよう。ということになったのが今回の検証をすることになった背景です。

OpenShift/Cloud Pak for Applicationsを利用する

メリット

さて、何故Cloud Pakシリーズを動かすための基盤がOpenShiftに一本化されたのでしょうか?

この説明のためにはIBMの戦略とRed Hatを買収した目的を理解する必要があります。

まず、IBMは企業向け(の中でも特に大企業向け)のソフトウェアソリューション提供を強みにしている会社です。

10年前であればサーバーといえば自社データセンターに置くものでしたがAWSやAzureといったパブリッククラウドが普及し、アプリケーションを稼働させる環境が自社データセンター内に留まらず、パブリッククラウドで動かすことも多くなってきています。

IBMとしても手をこまねいているわけではなく2013年にSoftLayer社を買収し本格的にパブリッククラウド市場へ参入していますが、2020年3月時点のシェアを見ても決して成功している状況ではありません。

そんな中2018年10月にRed Hat社を買収すると発表し、2019年7月に買収が完了しました。

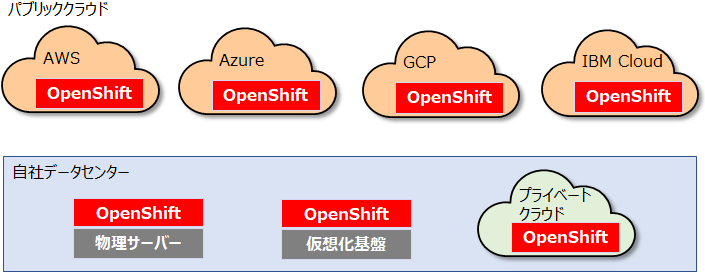

これらの動きから見て取れるIBMの戦略は、どのクラウドであってもIBMソフトウェアを稼働させることができる「ハイブリッドクラウド・マルチクラウド化の推進」です。

それを実現するために、既にAWSやAzure上でもサービスとして提供されているOpenShiftを共通基盤として据えることが必要だったのです。

OpenShift上で稼働するCloud Pakシリーズであればお客様がクラウド上(自社データセンター含む)で動かしたい、といった場合であってもほとんど対応することができ、Cloud Pakのコンポーネントがコンテナ化されているため、単独で提供されている製品よりも可用性・拡張性にも優れます。

Cloud Pakシリーズの中でもCloud Pak for Applicationsはお客様が開発したアプリケーションのモダナイゼーションを支援するツールが含まれており、Cloud Pak for Applications上で現在のアプリケーションを動かしつつ、モダナイゼーション支援ツールを使ってアプリケーションのクラウドネイティブ化を進めることができます。

もちろん、企業として担保すべきガバナンスや品質を維持・向上させるための機能も含んでいます。

このCloud Pak for Applicationsを使うことでアプリケーションをモダナイゼーションし稼働させることができる、ということが大きなメリットです。

導入検証環境

導入検証で利用した環境ですが、今回はAWSを利用しました。

理由としては、IaaSとしてシェアが高いサービスであり、AWS上での知見を得ておくことで構築プロジェクトでも役立てることができると考えたためです。

導入方式

AWS上で検証することを決めたわけですが、AWS上での構築方法を調べると大きく2種類あることが分かりました。

1つはIPI(Installer Provisioned Infrastructure)と呼ばれる方法、もう1つがUPI(User-Provisioned Infrastructure)と呼ばれる方法です。

簡単に違いを上げると、IPIではドメイン名などの初期設定を定義してインストーラーを実行すると自動的にOpenShiftのノードが展開され、利用可能となります。

インストールが自動化されているので展開は楽ですが、設定がある程度固まった状態での展開となるため細かい変更ができません。また、最小のWorkerノード数もAWSの場合では3ノードであるため、導入検証するには少し勿体ないです。

UPIではユーザー自身がロードバランサーやOpenShiftのノードを導入・設定する必要がありますが、設定を自身で決められるので柔軟性が高いといえます。またOpenShiftとしての最小構成でWorkerノード2台の構成とするためには自身でインストール時に設定する必要があります。

今回は最小構成でCloud Pak for Applicationsの導入検証をするため、UPIでの導入検証をしています。

導入検証の環境

今回導入検証をする環境について簡単に説明をします。

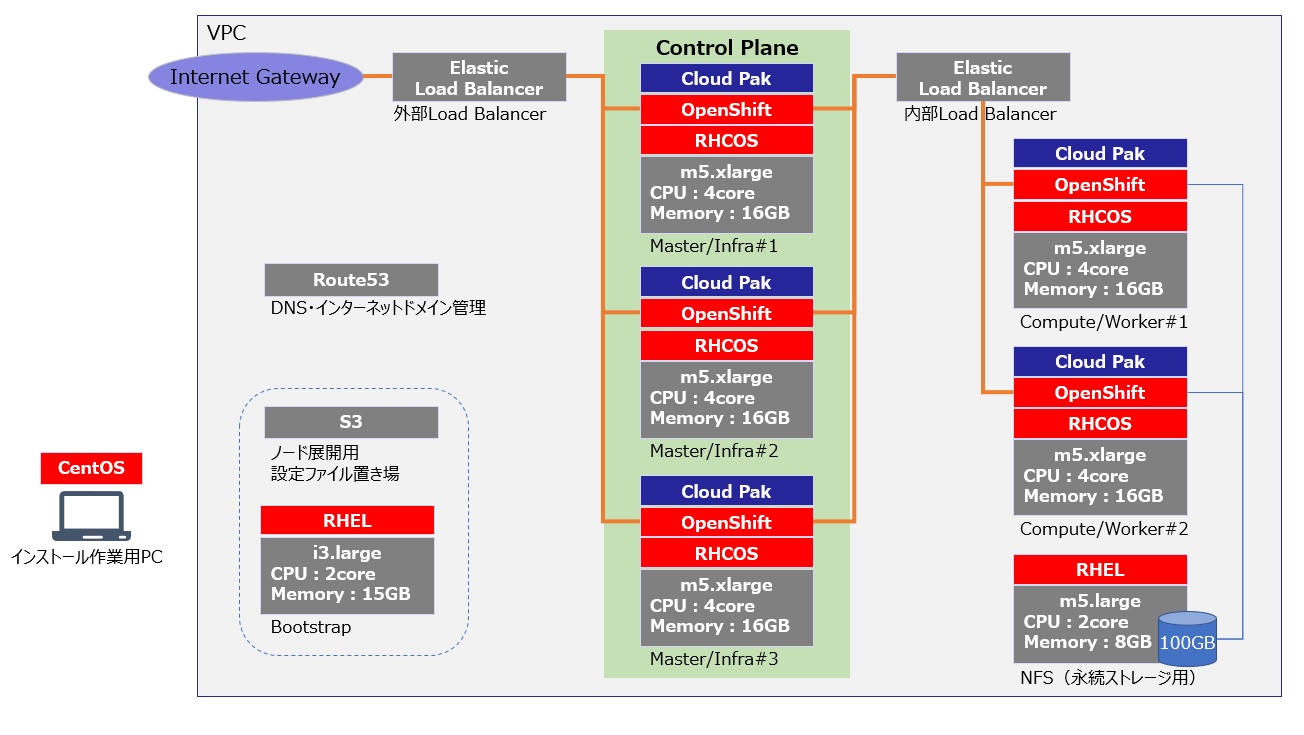

環境・サーバー構成の概要図は以下となります。

簡単に構成を説明します。

OpenShift 4.2での導入検証を行うため、Masterノード(Control Plane)を3台が最小構成です(図の中央)。Workerノードは2台となります(図の右側)。

それ以外にはDNSのサービスであるRoute 53でOpenShift用のインターネットドメインを登録・管理しています。(図の左側中段)

ユーザーからのアクセスを3台のMasterノードが受けるために外部ロードバランサーが必須で、MasterノードからWorkerノードへのトラフィック用に内部ロードバランサーも構成しています。(それぞれInternetGatewayとControl Planeの間、Control PlaneとWorkerの間)

また、永続ストレージ用にNFSサーバーを構築し、OpenShift環境に割り当てすることでデータを保管します。(図の右下)

特長的なのは図の左下にあるBootstrapというサーバーで、OpenShiftのインストールコマンドをインストール作業用PCで実行した後はこのBootstrapサーバーから各ノードへOpenShiftのインストールを実行します。初期導入が完了した後にはこのサーバーを削除します。(図の左下)

なので、Bootstrapサーバーは本番運用が始まった時には削除して稼働していない状態となります。インストール専用マシンですね。

インストールを実行するための作業用端末も別途必要となり、こちらはLinuxかMacがOS要件です。WindowsがNGなので用意するのが意外と大変かもしれません。(図の左端)

今回の検証ではVirtual Box上にCentOSを導入し、インストール作業を実施しています。

最後に

第1回目の本記事でCloud Pak for ApplicationsをOpenShift上に導入検証をする目的とその環境・構成がどのようになっているかがご理解頂けたと思います。

第2回ではOpenShiftを実際に導入した手順と苦労した点についてお伝えしますので次回のブログもご覧ください!

お問い合わせ

この記事に関するご質問は下記までご連絡ください。

エヌアイシー・パートナーズ株式会社

技術支援本部

E-Mail:nicp_support@NIandC.co.jp

関連情報

- 全ての企業が AI カンパニーになる!「IBM THINK Digital 2020」に参加した (ブログ)

– 全世界から9万人以上の参加者が! - 【やってみた】IBM Cloud Pak for Applications導入してみた:概要編 (ブログ)

– シリーズ第1回目!概要編として検証の目的・背景や環境周りをご紹介します。 - 【やってみた】Cloud Pak for Applications 導入してみた:Cloud Pak for Applications 導入編 (ブログ)

– AWS 上に構築した Openshift 環境に Cloud Pak for Applications をインストールしてみました。 - 今、デジタルサービスに求められる必須要件とは!? アプリケーションのコンテナ化で得られる5つのメリット (コラム)

– 今注目されている「コンテナ化」。コンテナ化とは?そのメリットとは? - IBM Cloud Paks シリーズ ご紹介資料 (資料) ※会員専用ページ

– 6つの Cloud Paks について、お客様の理解度に応じて必要な資料を選択できる形式になっています。

【外部ページ】

- IBM Cloud Pak for Applications (IBMサイト)